4. Thema 4: Cyber-Sicherheit

19.05.2022 Gruppe 52

4.1. Einleitung

Unter Cybersicherheit versteht man Maßnahmen, um Computer, Server, Mobilgeräte, elektronische Systeme, Netzwerke und Daten gegen böswillige Angriffe zu verteidigen.

Der Begriff wird in verschiedenen Kontexten genutzt und lässt sich als in die folgenden allgemeinen Kategorien aufgeteilt betrachten:

- Netzwerksicherheit

Sicherung eines Computernetzwerkes vor Angreifern

- Programmsicherheit

Schutz von Software und Geräte vor Bedrohungen.

- Informationssicherheit

Schutz der Integrität und Privatsphäre von Daten, sowohl im Speicher als auch beim Versenden

- Betriebssicherheit

Prozesse und Entscheidungen zum Umgang mit und Schutz von Datenbeständen. (Netzwerk-Berechtigungen, Verfahren dazu, wie und wo Daten gespeichert oder freigegeben werden dürfen)

- Disaster Recovery und Business Continuity

Wie reagiert eine Organisation auf eine Verletzung der Cybersicherheit oder andere Ereignis, welche zum Verlust betrieblicher Abläufe oder Daten führen.

Disaster Recovery-Richtlinien

Wie kann die Organisation ihren Betrieb und ihre Daten, auf den Stand vor einem Problemfall, wiederherstellen?

Business Continuity-Plan

Wie kann die Organisation die eigene Geschäftstätigkeit auch ohne bestimmte Ressourcen fortsetzen?

- Endbenutzer-Aufklärung

Um die Sicherheit zu erhöhen ist die Aufklärung über bewährte Sicherheitsprinzipien, für die Nutzer, dem am wenigsten vorhersagbaren Faktor der Cybersicherheit, nötig.

4.2. Motivation

Die Sicherheit im digitalen Raum ist ein sehr wichtiger Aspekt welcher sich kontinuierlich weiterentwickeln muss, um den immer wieder neuen Cyberbedrohungen zu begegnen. Dabei muss die Sicherheit der Software, sowie der Hardware, aber auch der Schutz gegen menschliche Fehler beachtet werden.

Im Folgenden befassen wir uns mit „Physically unclonable functions“, Viren und Würmern, Ransomware, DDoS-Angriffen sowie verschiedenen Aspekten des „Social Engineering“.

4.3. Pyhisically unclonable Functions (PUF)

4.3.1. Begriffsklärung

PUF sind individuelle Strukturen in einem realen Bauteil, mit der die Integrität von Hardware bestätigt werden kann. Diese individuellen Strukturen entstehen durch kleine Abweichungen im Fertigungsprozess.

4.3.2. Motivation

Angenommen ein Hersteller fertigt nun einen Integrated Circuit (IC) mit einer PUF. Der IC, der auch die PUF darstellt, gibt auf eine sogennante Challenge einen Response. Die Response speichert der Hersteller in gehashter Form in einem Sicherheitschip ab. Jedes Mal wenn das Gerät des Herstellers bootet, stellt der darin verbaute Sicherheitschip eine Challenge an die PUF. Nur wenn die PUF die passende Response zurück gibt fährt der Boot-Prozess fort.

Was wird durch eine PUF erreicht?

Hardwarebausteine können Individualisiert werden. Es ist als wäre ein kryptographischen Schlüssel in dem Bauteil abgelegt. Einen kryptographischen Schlüssel auf Sichere Weise in einem Produkt abzulegen ist eine große technische Herausforderung.

4.3.3. Technische Anforderungen an eine PUF

Folgende Eigenschaften sollte eine PUF haben: - Robustheit:

Ein PUF sollen auf deterministische Weise auf die Challenge antworten. - Unclonable

Unvorhersagbarkeit:

Wie aus Hashes nicht ihr Eingabewert geschlossen werden soll, soll analog dazu eine Challenge Rückschlüsse auf die Response zulassen.

Tamper Evidence:

Manipulationen in der PUF sollen in der Response festgestellt werden.

4.3.4. Realisierungen von PUF

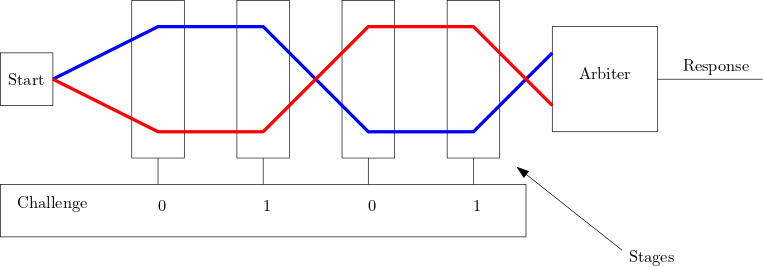

Arbiter PUF:

Zwei elektrische Signale werden zeitgleich erzeugt. Beide Signale werden durch einen Schaltkreis geleitet. Der Arbiter ist ein Flipflop am Ende des Schaltkreises. Der Ausgang Q des Flip Flops wird durch wird durch das erste eingehende Signal bestimmt.

SRAM PUF:

Ein SRAM-Speicherzelle pendelt sich im Ausgeschaltenen Zustand auf einen diskreten Wert ein, wobei sich die SRAM Zelle wiederholbar zu einem Wert tendiert. Ein S-RAM Speicherblock kann dank der Eigenschaften der SRAM Zelle als PUF verstanden werden. Sicherheitschip mit SRAM PUF. https://www.nxp.com/docs/en/data-sheet/P60D145_SDS.pdf

4.4. Viren

Ein Computervirus ist laut Definition ein sich selbst replizierendes Computerprogramm, das sich ohne das Wissen oder die Erlaubnis des Nutzers in andere Programme, denn Bootsektor oder auch den RAM einschleust. Die Bezeichnung kommt von dem gleichnamigen Menschen Infizierenden Virus und bezieht sich auf die Verbreitungs- und Infektionsfunktion. Da Computerviren die Computersicherheit gefährden, zählen sie zu der sogenannten Malware.

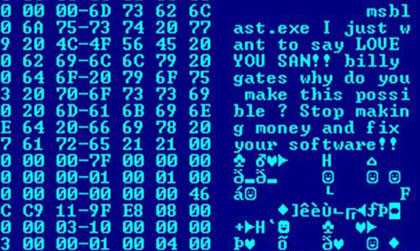

Sobald sich dieses eingeschleuste Programm sich startet oder gestartet wird, kann es zum Beispiel schädliche Veränderungen an entweder dem Betriebssystem oder anderer Software durchführen, aber auch Schaden an der Hardware verursachen. Unter Computerviren versteht man auch Computerwürmer und Trojanische Pferde, da es für beide Mischformen gibt und der normale Anwender sowieso kaum Unterschied zwischen den dreien sehen kann. Ein berühmter Wurm ist der sogenannte Blaster Wurm, der im Jahre 2003 in Microsoft gewütet hat. Die Entdeckung dieses Wurms hat bekannt gemacht, dass nicht nur Windows Systeme, sondern auch andere Systeme angreifbar sind. Der Wurm hat auch über den Hexdump eine Nachricht des Wurm-Programmierers an den damaligen Microsoft CEO Bill Gates angezeigt.

Der Unterschied zwischen Computerviren und -Würmern basiert zum Teil auf die Verwendung von vollkommen verschiedenen Konzepten und Techniken. Der Hauptunterschied zwischen den beiden ist die Verbreitungsmethode. Ein Computervirus verbreitet sich, indem er sich selbst in eine nicht infizierte Datei kopiert und diese so anpasst, dass das Virus mit ausgeführt wird, wenn die infizierte Datei von dem Benutzer ausgeführt wird. Im Gegensatz dazu warten Würmer nicht passiv darauf von dem Nutzer in ein neues System verbreitet zu werden, sondern versuchen aktiv in neue Systeme einzudringen. Dazu werden Sicherheitslücken auf dem Zielsystem ausgenutzt, wie zum Beispiel Programmier- und Designfehler in Netzwerkdiensten.

Eine der besten präventiv Maßnahmen dagegen sich einen Computervirus einzufangen, ist keine Unbekannte Dateien oder Programme herunterzuladen oder gar auszuführen. Eine sehr starke, wenn auch so gut wie unmöglich umzusetzende Schutzmöglichkeit wäre es, die Konnektivität zwischen Computern einzuschränken. Wenn man sicherstellen würde, dass ein Computer nur eigene Dateien verschicken kann, aber nicht Dateien, die wiederum von andern Computern stammen, würde es die Verbreitung von Vieren sehr stark einschränken. Eine Personal Firewall ist gegen Viren komplett unnütz, da sie vollkommen auf die Verteidigung gegen Würmern zugeschnitten ist. Eine Antivirensoftware schützt hingegen den Nutzer nur gegen bereits bekannte Vieren, daher ist diese nur effizient, wenn sie regelmäßig aktualisiert wird.

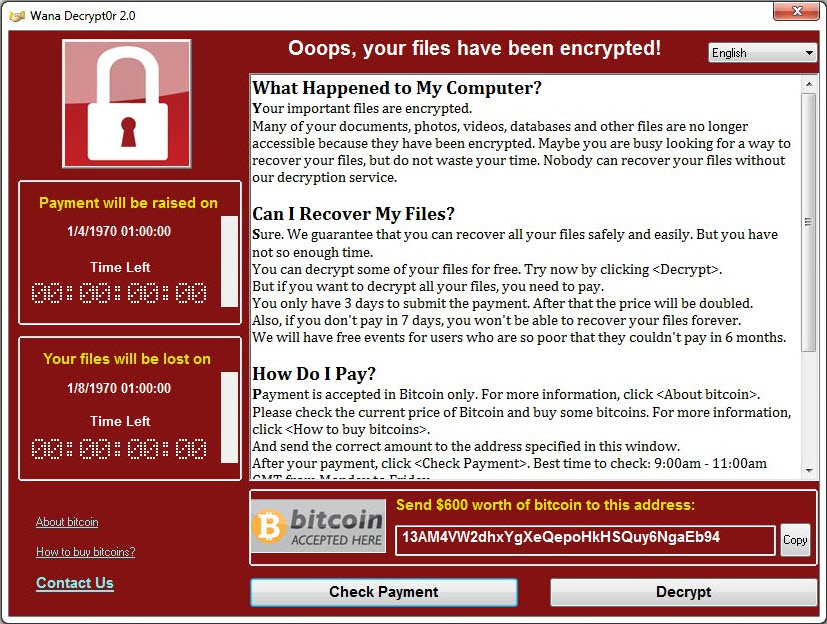

4.5. Ransomware

„Das Wort „ransom“ kommt aus dem Englischen und bedeutet auf Deutsch „Lösegeld“. Genau darum geht es bei der Ransomware. Deshalb wird sie auch als Erpressersoftware bezeichnet.“ Ransomware sind Schadprogramme, die den Computer sperren oder darauf befindliche Daten verschlüsseln. Diese nennt man:

Locker-Ransomware - grundlegende Computerfunktionen sind betroffen

Crypto-Ransomware - einzelne Dateien werden verschlüsselt.

Die Täter erpressen ihre Opfer, indem sie deutlich machen, dass der Bildschirm oder die Daten nur nach einer Lösegeldzahlung wieder freigegeben werden. Bemerkbar wird eine Infektion mit Ransomware meistens, wenn die Software selbst die Lösegeldabsichten meldet und dabei entweder den Zugriff auf Daten oder den kompletten Zugriff auf das System sperrt.

Beispiel einer Ransomware Lösegeldforderung

Meistens fängt man sich Ransomware auf manipulierten Websites ein, welche über einen Link aus einer Spam-Mail oder Nachricht aus Social Media erreicht werden. Auch werden diese oft als Anhang in einer E-Mail verschickt. Durch kompromittierte Systeme von beispielsweise Geschäftspartnern, erkennen die Opfer oft nicht, dass es sich um eine Schadsoftware im Anhang handelt, da sie von legitimen Business-E-Mail-Accounts versandt wurden. Wurde man infiziert, hilft oft nur noch das Zahlen des Lösegelds, da meistens Decrypter oder Schlüsselgeneratoren nicht mehr helfen können. Manchmal haben die Täter jedoch auch gar nicht die Absicht, nach erfolgter Zahlung das System oder die Daten wieder freizugeben. Ransomware Angriffe steigen jährlich stark an und hat sich 2021 zum Vorjahr verdoppelt. Eine der größten und schwerwiegendsten Ransomware-Attacken fand im Frühjahr 2017 statt und hieß WannaCry. Von den zirka 200.000 Opfern aus rund 150 Ländern wurde im Zuge des Angriffs gefordert, das Lösegeld mittels Bitcoins zu begleichen. Am meisten betroffen sind dabei Regierungsorganisationen.

Die Zahl der Ransomware Angriffe steigt jährlich stark an

4.6. DoS Angriff

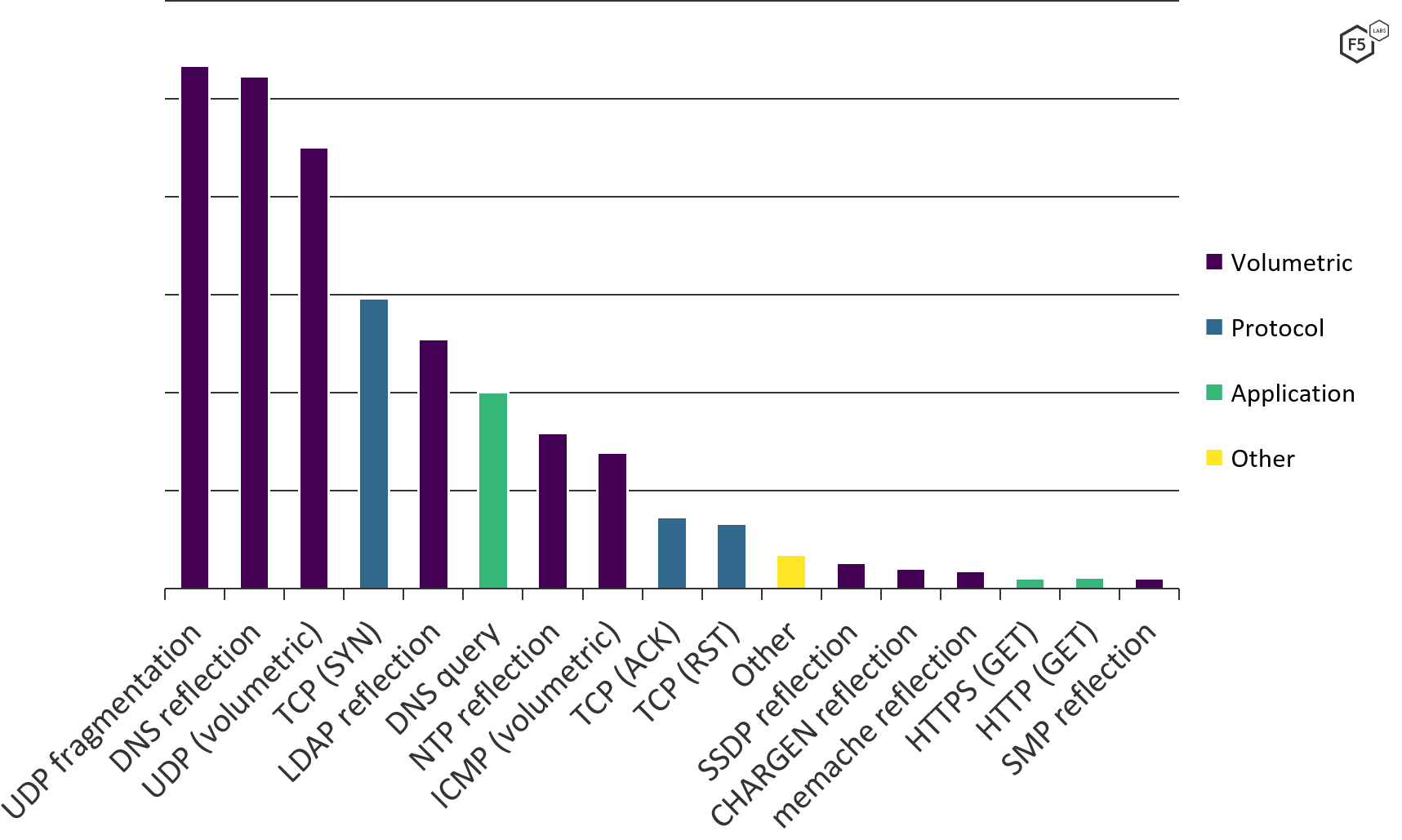

Denial of Service – oder kurz DoS – nennt man Cyberangriffe, welche das Ziel haben, IT-Dienste unzugänglich zu machen oder außer Betrieb zu setzen. Ausgeführt werden diese Angriffe überwiegend als sogenannte DDoS Attacke. „Ein DDoS-Angriff ist eine spezielle Art der Cyber-Kriminalität. Der Distributed-Denial-of-Service (DDoS) Angriff ist ein „verteilter“ Denial-of-Service (DoS) Angriff, der wiederum eine Dienstblockade darstellt. Diese liegt vor, wenn ein angefragter Dienst nicht mehr bzw. nur noch stark eingeschränkt verfügbar ist.“ Ausgelöst wird dieser durch eine Überlastung der IT-Infrastruktur. Angreifer nutzen diese Art der Cyber-Kriminalität, um von ungeschützten Organisationen Lösegelder zu erpressen oder um andere kriminelle Handlungen durchzuführen, zu vertuschen oder vorzubereiten. Dabei gibt es:

Syn Flooding: Dem Server wird eine Verbindungsanfrage mit gefälschter Absenderadresse geschickt. Dieser versucht dann eine Verbindung zu einer nicht erreichbaren IP-Adresse aufzubauen. Jedoch wird erst nach einer gewissen Zeit der Verbindungsversuch vom Zielserver abgebrochen.

Ping Flooding: Beim Ping Flooding wird der Server mit sogenannten Pings überflutet, sodass kein Verbindungsaufbau mehr von anderen möglich ist. Dies kann auch zu weiteren finanziellen Schäden führen, wenn der Angegriffene zum Beispiel eine Kostenabrechnung nach Datenverkehr hat.

Mailbombing: Dabei werden sehr große E-Mails an eine Ziel Mailadresse geschickt. Diese wird machen den Mail-Account vorübergehend unbenutzbar oder können das ganze Mailsystem lahmlegen.

Schematische Darstellung eines DDoS Angriffs

Für einen DoS Angriff benötigt es eine Vielzahl von angreifenden Systemen. Diese sind meistens Computer oder Server von normalen Nutzern oder Unternehmen, welche mit einer Malware infiziert wurden, sodass diese die Attacke für den Angreifer ausführen. Somit ist der Angreifer verschleiert und er kann die nötige hohe Zahl von nötigen Systemen erreichen. DDoS Angriffe können heutzutage von größeren Unternehmen jedoch meist erfolgreich abgewehrt werden. Dies wird durch Dienste wie beispielsweise Cloudflare ermöglicht, welche die attackierten Dienste dezentral zur Verfügung stellen und somit die Angriffe eindämmen können. Ebenso können Maildienste heute oft Mailbomben effektiv erkennen und diese abblocken. Die Zahl der DDoS Angriffe steigt auch jährlich stark an. Laut Cloudflare ist die Zahl der DDoS Attacken allein zwischen 2020 und 2021 um ein Drittel gestiegen.

Anteil der DDoS Angriffe nach Art

4.8. Quellen

Einleitung

Viren

Ransom & DoS

Social Engineering

- Social-Engineering(1,2,3)

- Seven-Principles-of-Persuasion

- https://en.wikipedia.org/wiki/Social_engineering_(security)#Six_key_principlesCialdini, R. B. (2009). Influence : science and practice. Boston: Pearson Education. [https://archive.org/details/influencescience00cial_1]

- Phishing

- Pharming

4.7. Social Engineering

4.7.1. Allgemein

Social Engineering bedeutet, aus dem Englischen übersetzt, in etwa „angewandte Sozialwissenschaft“ oder „soziale Manipulation“. Während es, in sozialen und politischen Wissenschaften, teils andere Bedeutungen hat, geht es hier um die Definition im Kontext der Informationssicherheit.

Dabei beschreibt Social Engineering zwischenmenschliche Beeinflussungen mit dem Ziel bei Personen bestimmte Verhaltensweisen hervorrufen. Diese sind im Normalfall nicht im besten Interesse der beeinflussten Person, wie beispielsweise die Preisgabe von vertraulichen Informationen oder Freigabe von Finanzmitteln.

[Social-Engineering]

4.7.2. Ziele

Social Engineering verfolgt verschiedenste Ziele, wie zum Beispiel:

Preisgabe von vertraulichen Informationen (z.B.: Passwörter, Bankkontodaten, …)

Freigabe von Finanzmitteln

Erhalt von unbezahlten Dienstleistungen

Eindringen in ein fremde Computersysteme (Social Hacking)

Ausführung einer schädlichen Aktion (z.B.: Viren installieren, Fernzugriff erlauben, …)

Knacken privater E-Mails und Chatverläufe und deren Manipulation, um Geld zu erpressen oder Misstrauen unter Einzelpersonen zu schaffen

Knacken von Websites von Unternehmen oder Organisationen und Zerstörung ihres Rufs

[Social-Engineering]

4.7.3. Seven Principles of Persuasion

Social Engineering stützt sich in hohem Maße auf die sieben Prinzipien der Beeinflussung, die von Robert Cialdini aufgestellt wurden. Die Beeinflussungstheorie von Cialdini basiert auf sieben Schlüsselprinzipien:

„Geben und Nehmen“

Menschen bleiben meist konsistent, in dem, was sie früher gesagt oder getan haben.

Menschen orientieren sich in ihrem Verhalten daran, wie sich andere Mitmenschen verhalten.

Menschen lassen sich leichter von Menschen, die sie mögen, überreden, als von jemandem den sie nicht mögen.

Als Autorität angesehen zu werden, erhöht die Wahrscheinlichkeit, dass einem Folge geleistet wird.

„solange der Vorrat reicht“ „nur für begrenzte Zeit“ (Dringlichkeit)

Je mehr man sich einer Gruppe zugehörig fühlt, desto mehr lässt man sich von dieser Gruppe beeinflussen.

[Seven-Principles-of-Persuasion]

4.7.4. Techniken

„Social Engineers“ nutzen mit Social-Engineering-Techniken, bestimmte Schwächen der menschlichen Entscheidungsfindung aus, welche als kognitive Verzerrungen („Fehler in der menschlichen Hardware“) bekannt sind, um daraus persönliche Vorteile zu erlangen.

Phishing

Phishing beschreibt Versuche, sich über gefälschte Webseiten, E-Mails oder Kurznachrichten als vertrauenswürdiger Kommunikationspartner auszugeben.

In der Regel wird ein seriöses Unternehmen imitiert, und um die „Überprüfung“ von Informationen gebeten. Meist wird zu einer, legitim erscheinenden, betrügerischen Webseite weitergeleitet, welche ein Formular enthält, in dem alle möglichen sensiblen Daten abgefragt werden. Um den Nutzer eher zur Übermittlung dieser Daten zu bewegen, wird vor schlimmen Folgen gewarnt.

Beim Telefon-Phishing („Voice-Phishing“, „Vishing“) wird das Opfer mithilfe eines interaktiven Sprachdialogsystem dazu verleitet, persönliche und finanzielle Informationen freizugeben.

Die Verwendung von SMS-Textnachrichten, um die Opfer zu einer bestimmten Handlung, wie das Anklicken eines bösartigen Links, zu verleiten. Beispiele sind Textnachrichten, die vorgeben, von einem Spediteur (z. B. FedEx) zu stammen, und in denen behauptet wird, dass ein Paket unterwegs ist, wobei ein Link angegeben wird.

Beim Spear-Phishing werden durch gezielte Angriffe private Informationen erlangt. Es werden beispielsweise stark angepasste E-Mails an wenige Endbenutzer versendet, anstelle von großen Mengen allgemeiner E-Mails, in der Erwartung, dass nur wenige Personen darauf reagieren werden.

Beim Page Hijacking werden legitime Webseiten kompromittiert und verändert, um den Benutzer auf eine bösartige Website oder ähnliches zu leiten.

„Pharming“ basiert auf einer Manipulation der DNS-Anfragen von Webbrowsern, um den Benutzer auf gefälschte Websites umzuleiten.

[Pharming]

[Phishing]

Dumpster Diving

Hierbei wird der Müll (digital & physisch) des Opfers durchwühlt und nach Hinweisen und Anhaltspunkten über das soziale Umfeld gesucht. Diese können dann in einem darauf folgenden Anruf dazu verwendet werden, um sich das Vertrauen des Opfers zu erschleichen.

USB Drop

Es werden, mit Malware infizierte, physische Datenträger (z.B. USB-Stick, CD-ROM, …) als Trojanisches Pferd genutzt. Sie werden mit legitimen und neugierig machenden Beschriftungen versehen, und geeignet verteilt oder abgelegt, damit diese von neugierigen, gierigen oder gutmütigen Personen an ein System angeschlossen werden, um dort eine Schadsoftware zu installieren, welche den Angreifern Zugang verschafft.

Nachahmung

Der Angreifer gibt vor, eine andere Person zu sein, mit dem Ziel, sich physischen Zugang zu einem System oder Gebäude zu verschaffen.

Tailgating

Ein Angreifer, der sich Zutritt zu einem gesperrten Bereich verschaffen will, folgt einer vorangehenden Person und nutzt somit dessen Berechtigung.

Dabei bittet der Angreifer den Angestellten beispielsweise, die Tür für ihn aufzuhalten, gibt vor seinen Identitätsnachweis vergessen oder verloren zu haben oder er gibt vor, mit einem Mobiltelefon zu telefonieren, um eine Befragung zu verhindern.

E-Mail-Spoofing

Auf einfachem Weg kann der Absender für sich selbst eine E-Mail-Adresse angeben, die entweder nicht ihm gehört oder nicht existiert. Bei schlecht geschützten E-Mail-Diensten, sieht es für den Empfänger auf den ersten Blick so aus, als sei dies die richtige Absenderadresse. Somit lässt sich Legitimität erzeugen.

Pretexting

Unter „Pretexting“ versteht man die Schaffung und Nutzung eines erfundenen Szenarios (der Vorwand), um ein Opfer so zu beeinflussen, dass es Informationen preisgibt oder Handlungen ausführt, die unter normalen Umständen unwahrscheinlich wären.

In den meisten Fällen wird eine vorherige Recherche oder Vorbereitung um Legitimität herzustellen. Die beim Angriff erhaltenen Informationen können dann auch für weitere Angriffe verwendet werden, um sich noch besser legitimieren zu können.

Water holing

„Water Holing“ nutzt das Vertrauen der Nutzer in von ihnen regelmäßig besuchte Websites aus. Dort fühlen sie sich sicher, sonst als gefährlich angesehene Dinge zu tun, wie beispielsweise direkt auf Links klicken.

Der Angreifer bereitet also eine Falle für die unvorsichtige Beute an einer beliebten Wasserstelle vor. Dazu müssen Informationen über, von der Zielperson häufig besuchte Websites, gesammelt werden, um danach diese auf Schwachstellen zu untersuchen, durch welche Code eingeschleust werden kann, der das System eines Besuchers mit Malware infiziert.

Quid pro quo („Dies für Das“)

Der Angreifer „hilft“ bei der Lösung eines Problems und bringt dabei den Benutzer dazu, Aktionen auszuführen, die dem Angreifer Zugang verschaffen oder Malware starten.

Beispielsweise ruft ein Angreifer zufällige Nummern in einem Unternehmen an und gibt vor, vom technischen Support zurückzurufen. Irgendwann trifft diese Person jemanden mit einem legitimen Problem, der dankbar ist, dass jemand zurückruft, um ihm zu helfen.

Shoulder surfing

Der Angreifer liest sensible Informationen von nicht abgeschirmten oder ungeschützten Bildschirmen und Eingabegeräten aus.

Social-Media-Betrug

Die Zielperson wird auf einer Social-Networking-Website kontaktiert und es wird nach und nach ein Vertrauen aufgebaut, durch welches der Angreifer Zugang zu sensiblen Informationen wie Passwörtern oder Bankkontodaten erhalten kann.

[Social-Engineering]

4.7.5. Abwehr

in Notsituationen unbürokratisch zu helfen und Hilfe zu erhalten

auf Hilfe mit Gegenhilfe zu reagieren

…

4.7.5.1. Im privaten Umfeld

Es können verschiedene Vorsichtsmaßnahmen getroffen werden, um das Risiko zu verringern, Opfer von Social-Engineering-Betrug zu werden:

mehrstufige Authentifizierung

Spam-Filter-Software

Möglichst nicht auf Anhänge aus unbekannten Quellen klicken

Links zu Seiten, die persönliche Daten verlangen, manuell im Browser eingeben

Keine persönlichen oder finanziellen Informationen per E-Mail, Telefon oder Textnachrichten weitergeben

Auch scheinbar unwichtige Informationen nicht sorglos offengelegen (Könnten für zukünftige Angriffe genutzt werden)

Vorsicht bei Personen, die Sie nicht im wirklichen Leben kennen

Treffen Sie keine sofortigen Entscheidungen, sondern nehmen Sie sich wenn möglich 5 Minuten Zeit, um die dargebotenen Informationen zu bewerten.

Seien Sie auf der Hut vor Angeboten, die zu schön sind, um wahr zu sein

Identität und Berechtigung eines Ansprechenden zweifellos sicherstellen

weitere potenzielle Opfer

Sicherheitsabteilung des Unternehmens

Kontaktadresse des E-Mail-Providers

Mitmenschen und Institutionen, deren Angaben zur Vorspiegelung falscher Tatsachen missbraucht wurden.

4.7.5.2. Im beruflichen Umfeld

Organisationen reduzieren ihre Sicherheitsrisiken durch:

Schulungen in den für ihre Position relevanten Sicherheitsprotokollen

Festlegung und Schulung des Personals, wann/wo/warum/wie mit sensiblen Informationen umgegangen werden sollte)

Festlegung von Sicherheitsprotokollen, Richtlinien und Verfahren für den Umgang mit sensiblen Informationen.

Ermittlung und Bewertung der Sensibilität und Anfälligkeit von Informationen

Durchführung unangekündigter, regelmäßiger Tests des Sicherheitsrahmens

Aufbau einer Resistenz gegen Überredungsversuche, indem man sich ähnlichen oder verwandten Versuchen aussetzt.

Regelmäßige Überprüfung der oben genannten Schritte: Keine Lösung für die Informationsintegrität ist perfekt.

Umsetzung eines sicheren Abfallmanagements, im physischen sowie im digitalen Bereich, um Angreifern den Zugriff zu erschweren.